Każda osoba, którą znasz, preferuje telefon do komunikowania się z innymi. Dlaczego więc dzieci i nastolatki miałyby zachowywać się inaczej?

Wysyłają wiadomości błyskawiczne. Wykonują połączenia. Udostępniają pliki multimedialne. Udostępniają je dosłownie każdemu na świecie, niezależnie od lokalizacji.

Czy jest to bezpieczne? Czy nie? Wiemy, że czasami Twoi bliscy mogą być lekkomyślni.

Dlatego postanowiliśmy podzielić się 6 Metody przechwytywania wiadomości tekstowych z urządzenia dziecka bez naruszania ich prywatności i nauczyć odczytywania wiadomości tekstowych z innego telefonu bez ich wiedzy. Wszystkie informacje zostały również przedstawione w poniższej wersji wideo.

Spis treści

Dlaczego ktoś może chcieć sprawdzić wiadomości na moim telefonie?

Możesz być po prostu ciekawy. Ale częściej ludzie radzą sobie z poważnymi kwestiami, takimi jak:

- Monitoring rodzicielski

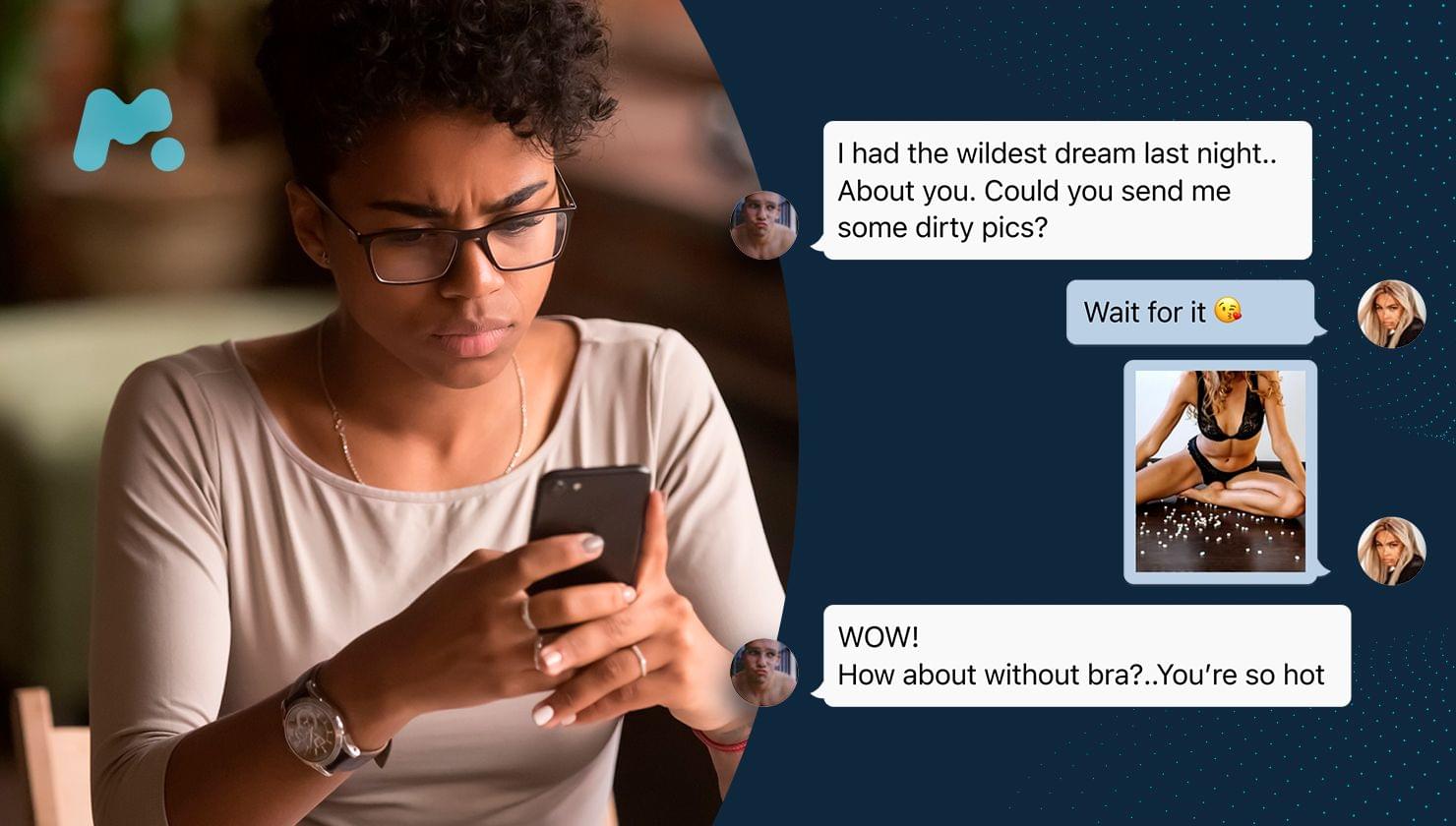

Rodzice często chcą zapewnić dziecku bezpieczeństwo poprzez monitorowanie wiadomości tekstowych. Mogą sprawdzać, czy cyberprzemoc, nieodpowiednie rozmowy lub potencjalni drapieżnicy online. Aplikacje takie jak mSpy lub Eyezy umożliwiają rodzicom zdalne śledzenie wiadomości.

- Podejrzany partner

Partner, który podejrzewa niewierność lub nieuczciwość może spróbować sprawdzić wiadomości pod kątem oznak oszukiwanie lub tajne rozmowy. Może to obejmować bezpośrednie szpiegowanie lub korzystanie z aplikacji szpiegowskich.

- Nadzór pracodawcy

Firmy czasami monitorują wiadomości pracowników, zwłaszcza na urządzenia robocze, aby zapobiec wycieki danych, zagrożenia wewnętrzne lub niewłaściwa komunikacja.

- Odzyskiwanie utraconych lub skradzionych urządzeń

Jeśli telefon jest zgubione lub skradzione, ktoś może potrzebować sprawdzić wiadomości pod kątem aktualizacje lokalizacji, kody odzyskiwania lub kontakty alarmowe.

- Zaniepokojony członek rodziny

W przypadkach problemy zdrowotne, uzależnienie lub depresja, członkowie rodziny mogą sprawdzać wiadomości do ocenić czyjeś samopoczucie i zapewnić wsparcie.

- Włamanie lub kradzież tożsamości

Cyberprzestępcy mogą atakować wiadomości w celu kradzieży informacje bankowe, kody uwierzytelniania dwuskładnikowego lub dane osobowe za oszustwo.

1. Używanie mSpy do śledzenia wiadomości i czatów

Czy zauważyłeś, że Twoje dziecko jest przygnębione? Czy wszystkie twoje próby znalezienia źródła problemu poszły na marne? W takim razie powinieneś pomyśleć o skorzystaniu z oprogramowania do monitorowania rodzicielskiego.

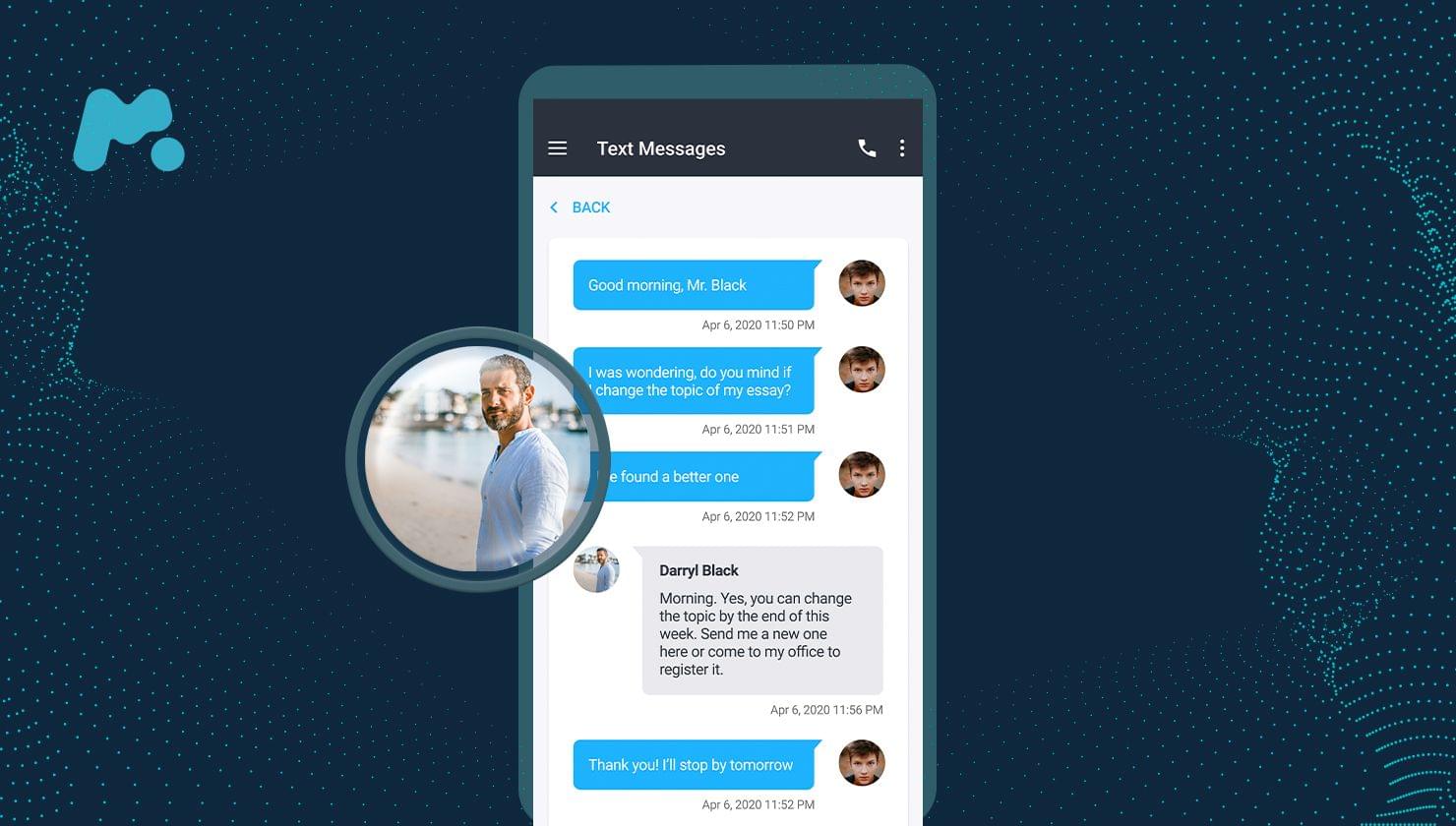

Dzięki aplikacji do kontroli rodzicielskiej, takiej jak mSpy, Po skonfigurowaniu możesz łatwo odczytywać czyjeś wiadomości tekstowe bez telefonu. Aby to zrobić, wykonaj kilka prostych kroków:

- Wybierz subskrypcję który najlepiej odpowiada Twoim potrzebom.

- Wypełnij informacje rozliczeniowe i prześlij płatność.

- Postępuj zgodnie z instrukcjami przesłanymi na Twój adres e-mail, aby zainstalować mSpy.

- Uzyskaj dostęp do Panelu sterowania i dostosuj ustawienia aplikacji.

- Zacznij czytać wiadomości tekstowe bezpośrednio ze swojego smartfona.

Pamiętaj, że aby zainstalować mSpy na iPhonie, musisz użyć poświadczeń iCloud. Konfiguracja aplikacji na urządzeniu z systemem Android wymaga natomiast zainstalowania pliku apk.

Po zakończeniu instalacji można natychmiast rozpocząć odczytywanie wszystkich wiadomości tekstowych na telefonie bez wiedzy użytkownika, w tym czatów w mediach społecznościowych i popularnych komunikatorów, takich jak Facebook, Snapchat, Kik i Tinder.

2. Kopia zapasowa iCloud lub Google

Jeśli Konto iCloud lub Google jest połączona z Twoim telefonem, ktoś posiadający Twoje dane logowania może uzyskać zdalny dostęp do Twoich wiadomości tekstowych. iMessage, Wiadomości Google i Samsung Cloud umożliwiają synchronizację wiadomości, co oznacza, że teksty mogą być dostępne z innego urządzenia.

Jeśli ktoś zaloguje się na konto kopii zapasowej, może odczytać wiadomości bez konieczności korzystania z telefonu. Aby temu zapobiec, włącz opcję uwierzytelnianie dwuskładnikowe, użyć silne, unikalne hasło, i regularnie monitorować logowania do konta. Można również sprawdzić lista urządzeń w ustawieniach iCloud lub Google i usunąć nieautoryzowany dostęp.

3. Klonowanie karty SIM

Klonowanie karty SIM umożliwia utworzenie duplikatu karty SIM, co pozwala na odbieranie wiadomości tekstowych bez konieczności korzystania z telefonu. Metoda ta wymaga dostępu do karty SIM przez krótki czas. Po sklonowaniu atakujący może użyć innego urządzenia, aby przechwycić dane użytkownika. SMS, w tym kody weryfikacyjne do kont bankowych i mediów społecznościowych.

Aby się zabezpieczyć, ustaw Kod PIN karty SIM, unikaj pozostawiania telefonu bez nadzoru i zwracaj uwagę na znaki takie jak nagła utrata usługi sieciowej. Jeśli podejrzewasz klonowanie karty SIM, skontaktuj się z operatorem sieci komórkowej, aby zresetować kartę SIM i zablokować nieautoryzowane użycie.

4. Korzystanie z funkcji przekazywania wiadomości

Niektóre aplikacje do przesyłania wiadomości umożliwiają użytkownikom przekazywanie wiadomości tekstowych na inny numer lub adres e-mail. Jeśli ktoś uzyska dostęp do telefonu, może włączyć Przekazywanie wiadomości SMS w ustawieniach lub na iMessage (dla urządzeń Apple). Oznacza to, że każda otrzymana wiadomość jest automatycznie wysyłana do innego urządzenia.

Aby sprawdzić, czy przekierowanie wiadomości jest aktywne, przejdź do Ustawienia > Wiadomości > Przekazywanie wiadomości tekstowych na iPhonie lub sprawdź ustawienia aplikacji do obsługi wiadomości na Androidzie. Wyłączenie tej funkcji i zabezpieczenie telefonu za pomocą silne hasło może zapobiec nieautoryzowanemu dostępowi.

5. Korzystanie z internetowych usług przesyłania wiadomości

Niektóre usługi przesyłania wiadomości, takie jak Wiadomości Google, WhatsApp Web lub iMessage, umożliwiają użytkownikom wysyłanie i odbieranie wiadomości tekstowych na komputerze. Jeśli ktoś uzyska dostęp do laptopa, tabletu lub innego urządzenia, na którym zsynchronizowane są wiadomości, może je odczytać bez konieczności korzystania z telefonu.

Atakujący mogą również skanować Kod QR WhatsApp Web z telefonu w celu odzwierciedlenia rozmów. Aby temu zapobiec, sprawdź aktywne sesje w ustawieniach aplikacji do obsługi wiadomości, wyloguj się ze wszystkich nieznanych urządzeń i nigdy nie zostawiaj odblokowanego telefonu bez nadzoru.

6. Korzystanie ze smartwatcha zsynchronizowanego z telefonem

Apple Watch, Samsung Galaxy Watch lub inne urządzenia wearables mogą być Twoim pomocnikiem! Smartwatche odzwierciedlają powiadomienia i wiadomości z podłączonego telefonu. Oznacza to, że nawet jeśli telefonu nie ma w pobliżu, wiadomości nadal pojawiają się na ekranie w czasie rzeczywistym.

Niektóre smartwatche umożliwiają przewijanie całej historii konwersacji, a nie tylko nowych wiadomości. Dzięki temu można zachować dyskrecję, zwłaszcza jeśli zegarek jest często pozostawiony bez nadzoru.

Przed rozpoczęciem wystarczy znać hasło zegarka (jeśli jest ustawione). I gotowe!

Czy ktoś może odczytać moje wiadomości tekstowe bez mojego telefonu?

Tak, ktoś może odczytać Twoje wiadomości tekstowe bez posiadania Twojego telefonu. Może się to zdarzyć, jeśli wiadomości są zsynchronizowane z innym urządzeniem, takim jak komputer lub tablet, za pośrednictwem usług takich jak iCloud, Google Messages lub WhatsApp Web. Ponadto, jeśli ktoś ma dostęp do kont kopii zapasowych, może zdalnie pobrać wiadomości.

Wiadomości tekstowe mogą zostać przechwycone na kilka podstępnych sposobów. Cyberprzestępcy mogą wykorzystywać ataki phishingowe, oprogramowanie szpiegujące, a nawet zamianę kart SIM, aby uzyskać dostęp. Nie zawsze jednak należy martwić się o nieznajomych. Ktoś bliski (np. partner, rodzic, a nawet pracodawca) może również monitorować twoje rozmowy.

Aby chronić siebie, włącz uwierzytelnianie dwuskładnikowe (2FA), Używaj silnych haseł, regularnie sprawdzaj nieznane urządzenia połączone z Twoimi kontami i unikaj klikania podejrzanych linków. Zachowanie czujności może zapobiec nieautoryzowanemu dostępowi do prywatnych rozmów.

To świetny artykuł, a wskazówki, jak rozpoznać oszusta lub kłamcę, są trafne.

Wiele osób, które angażują się w jakąkolwiek formę oszustwa lub kłamstwa, szczerze wierzy, że nikogo nie skrzywdziły, ale bardzo rzadko jest to prawda. Takie zachowania szkodzą ludziom, związkom, karierom i zyskom.

Po prostu powiedz “nie”.

Czy musisz mieć telefon docelowy?

Cześć, Angis! Tak, jeśli chcesz zainstalować oprogramowanie monitorujące, musisz zainstalować je bezpośrednio na urządzeniu docelowym.

Czy to naprawdę działa?

Jak sprawdzić mój telefon? Mój były kilka razy ukradł mi telefon. Mam na myśli kilka telefonów i zdecydowała się przynieść go z powrotem 5 dni później. Uważam też, że ma na moim telefonie lokalizator. Każda pomoc jest bardzo mile widziana. Może będę musiał spróbować później i sprowadzić ją do domu, żeby to naprawiła?

Co zrobić, jeśli nie mam dostępu do telefonu, a moje dziecko mieszka w innym stanie?